A Wifite executa as ferramentas de auditoria sem fio existentes para você. Pare de memorizar argumentos de comando e interruptores!

O que há de novo no Wifite2?

O que se passou em Wifite2?

O que não é novo?

Lista breve de recursos

Distribuição Linux Suporte

Wifite2 é projetado especificamente para a versão mais recente de Kali rolling release 's (testado em Kali 2.017,2, atualizados janeiro 2018).

Outras distribuições de teste de caneta (como o BackBox) têm versões desatualizadas das ferramentas usadas pelo Wifite; estas distribuições não são suportadas.

Ferramentas necessárias

Somente as versões mais recentes desses programas são suportadas:

Obrigatório:

Instalando e executando

- Menos bugs

- Gerenciamento de processo mais limpo. Não deixa processos em execução em segundo plano (o antigo

wifiteera ruim sobre isso). - Não mais "um script monolítico". Tem testes unitários de trabalho. Pedidos de puxar são menos dolorosos!

- Gerenciamento de processo mais limpo. Não deixa processos em execução em segundo plano (o antigo

- Rapidez

- Os pontos de acesso de destino são atualizados a cada segundo, em vez de a cada 5 segundos.

- Precisão

- Exibe o nível de energia em tempo real do alvo atualmente atacado.

- Exibe mais informações durante um ataque (por exemplo,% durante ataques WEP chopchop, índice de etapa Pixie-Dust, etc)

- Educacional

- A

--verboseopção (expansível para-vvou-vvv) mostra quais comandos são executados e a saída desses comandos. - Isso pode ajudar a depurar porque o Wifite não está funcionando para você. Ou então você pode aprender como essas ferramentas são usadas.

- A

- Desenvolvido ativamente (em março de 2018).

- Suporte para Python 3.

- Doce novo banner ASCII.

O que se passou em Wifite2?

- Não há mais ataques ao PIN do WPS, porque isso pode levar dias em média.

- No entanto, o ataque Pixie-Dust ainda é uma opção.

- Alguns argumentos de linha de comando (

--wept,--wpste outros switches confusas).- Você ainda pode acessar alguns desses, tente

./Wifite.py -h -v

- Você ainda pode acessar alguns desses, tente

O que não é novo?

- (Principalmente) Compatível com os

wifiteargumentos do original . - Mesma interface baseada em texto que todos conhecem e amam.

Lista breve de recursos

- Reaver (ou

-bully) ataque Pixie-Dust (habilitado por padrão, força com--wps-only:) - Captura de handshake WPA (ativada por padrão, força com

--no-wps:) - Valida apertos de mão contra

pyrit,tshark,cowpatty, eaircrack-ng(quando disponíveis) - Vários ataques WEP (replay, chopchop, fragmento, hirte, p0841, caffe-latte)

- Desvenda automaticamente os pontos de acesso ocultos durante a varredura ou o ataque.

- Nota: Funciona apenas quando o canal é fixo. Use o

-c <channel>interruptor. - Desativar isso via

--no-deauthscomutador

- Nota: Funciona apenas quando o canal é fixo. Use o

- Suporte de 5 Ghz para algumas placas wireless (via

-5switch).- Nota: Algumas ferramentas não funcionam bem em canais de 5GHz (por exemplo

aireplay-ng)

- Nota: Algumas ferramentas não funcionam bem em canais de 5GHz (por exemplo

- Armazena senhas quebradas e handshakes no diretório atual (

--cracked)- Inclui metadados sobre o ponto de acesso.

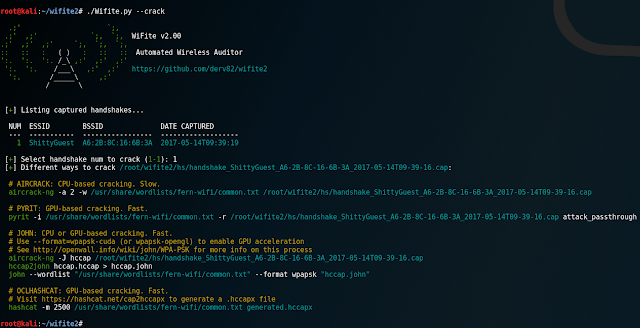

- Fornece comandos para quebrar os apertos de mão WPA capturados (

--crack)- Inclui todos os comandos necessários para quebrar usando

aircrack-ng,john,hashcatoupyrit.

- Inclui todos os comandos necessários para quebrar usando

Distribuição Linux Suporte

Wifite2 é projetado especificamente para a versão mais recente de Kali rolling release 's (testado em Kali 2.017,2, atualizados janeiro 2018).

Outras distribuições de teste de caneta (como o BackBox) têm versões desatualizadas das ferramentas usadas pelo Wifite; estas distribuições não são suportadas.

Ferramentas necessárias

Somente as versões mais recentes desses programas são suportadas:

Obrigatório:

iwconfig: Para identificar dispositivos sem fio já no Modo Monitor.ifconfig: Para iniciar / parar dispositivos sem fio.Aircrack-ngsuite, inclui:aircrack-ng: Para quebrar arquivos WEP .cap e capturas de handshake WPA.aireplay-ng: Para detectar pontos de acesso, reproduzir arquivos de captura, vários ataques WEP.airmon-ng: Para enumerar e ativar o Modo Monitor em dispositivos sem fio.airodump-ng: Para varredura de alvo e geração de arquivos de captura.packetforge-ng: Para forjar arquivos de captura.

tshark: Para detectar redes WPS e inspecionar arquivos de captura de handshake.reaver: Para ataques WPS Pixie-Dust.- Nota: A

washferramenta Reaver pode ser usada para detectar redes WPS, setsharknão for encontrada.

- Nota: A

bully: Para ataques WPS Pixie-Dust.- Alternativa para Reaver. Especifique

--bullypara usar o Bully em vez de Reaver. - Bully também é usado para buscar PSK se

reavernão puder depois de quebrar o PIN do WPS.

- Alternativa para Reaver. Especifique

cowpatty: Para detectar capturas de handshake.pyrit: Para detectar capturas de handshake.

Instalando e executando

git clone https://github.com/derv82/wifite2.git

cd wifite2

./Wifite.py

Cracking WPS PIN usando

reavero ataque Pixie-Dust, em seguida, recuperando o WPA PSK usandobully:Decloaking & cracking de um ponto de acesso oculto (através do ataque WPA Handshake):

Quebrando uma senha WEP fraca (usando o ataque WEP Replay):