Novo ransomware ataca dispositivos Android criptografa fotos e vídeos que se apresentam como aplicativo de rastreamento COVID-19

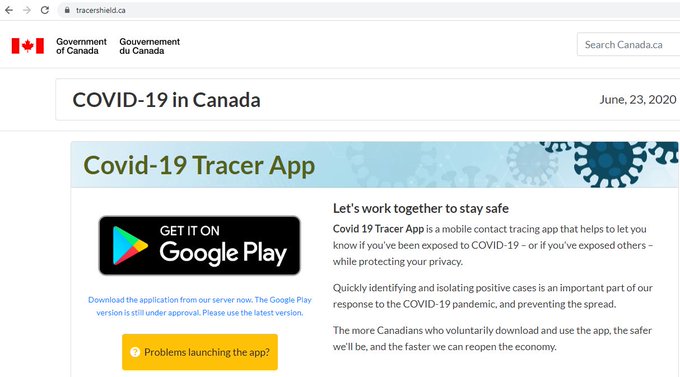

Uma nova linhagem de ransomware apelidada de CryCryptor, que visa usuários do Android, particularmente usuários do Canadá, que se apresentam como um aplicativo de rastreamento COVID-19 oficial da Health Canada.

O CryCryptor é um novo ransomware baseado no ransomware de código aberto CryDroid publicado em 11 de junho de 2020.

A campanha maliciosa começou depois que o governo canadense anunciou o aplicativo de rastreamento oficial, de acordo com fontes que o aplicativo ainda está em fase de testes e estará em exibição possivelmente no próximo mês.

Campanha de Ransomware malicioso

Pesquisadores de segurança da ESET observaram que o aplicativo de rastreamento COVID-19 malicioso era distribuído usando dois sites de terceiros e não pelo Google Play.

Depois que o aplicativo mal-intencionado é iniciado no dispositivo, ele solicita permissão para acessar arquivos no dispositivo, uma vez que a permissão contenha a criptografia de arquivos com determinadas extensões.

As extensões incluem arquivos txt, jpg, BMP, png, pdf, doc, Docx, ppt, pptx, avi, Xls, vcf, pdf e db.

O ransomware criptografa apenas arquivos e não bloqueia o dispositivo, deixa um arquivo "leia-me" em todos os diretórios com arquivos criptografados que possuem o endereço de email do invasor.

A boa notícia aqui é que estamos disponibilizando uma ferramenta de descriptografia para este ransomware. Os pesquisadores da ESET descobriram um bug com o aplicativo malicioso que lhes permite criar uma ferramenta de descriptografia.

Os pesquisadores publicaram um vídeo que mostra o processo de criptografia e descriptografia.

Crydroid Ransomware

Crydroid Ransomware