Blackbox / whitebox S3 balde recenseador

Overview

Overview

- Crédito para todos os pacotes de fornecedores que tornaram essa ferramenta possível.

- Esta é uma ferramenta de segurança; destina-se a pen-testers e profissionais de segurança para realizar auditorias de buckets s3.

Características

- Varredura via domínio (s); você pode segmentar um único domínio ou uma lista de domínios

- Escaneie via palavra (s) -chave; você pode segmentar uma única palavra-chave ou uma lista de palavras-chave

- Faça a varredura por meio de credenciais da AWS ; você pode segmentar sua própria conta da AWS para ver quais depósitos foram expostos

- Saída colorida para grep visual

- Atualmente gera mais de 28.000 permutações por domínio e palavra-chave (graças a @jakewarren e @ random-robbie)

- Suporte a Punycode para domínios internacionalizados

- Licença de copyleft forte (GPLv3)

Modos

Existem dois modos em que esta ferramenta opera; modo blackbox e whitebox. O modo Whitebox (ou interno) é significativamente mais rápido que o modo blackbox (externo).

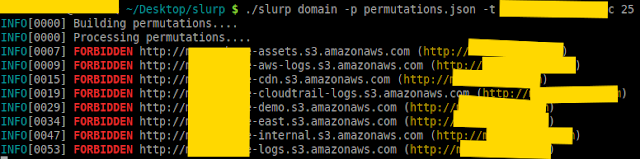

Blackbox (externo)

Neste modo, você está usando a lista de permutações para realizar varreduras. Ele retornará falsos positivos e não há como vincular os intervalos a uma conta real do aws! Não abra questões perguntando como fazer isso.

Domínio

Palavras-chave

Whitebox (interno)

Nesse modo, você está usando a API da AWS com credenciais em uma conta específica que você possui para ver o que está aberto. Esse método obtém todos os buckets do S3 e verifica as permissões Policy / ACL. Observe que não fornecerei suporte sobre como usar a API da AWS. Suas credenciais devem estar em

~/.aws/credentials. interno

Uso

slurp domain <-t|--target> example.comirá enumerar os domínios do S3 para um destino específico.slurp keyword <-t|--target> linux,golang,pythonirá enumerar baldes S3 com base nessas 3 palavras-chave.slurp internalrealiza uma varredura interna usando a API da AWS.

Instalação

Este projeto usa

vgo; você pode clonar e /go buildou baixar da seção Releases. Por favor, não abra questões sobre por que você não pode construir o projeto ; este projeto é construído como qualquer outro projeto em Go, se você não pode construir, então eu sugiro fortemente que você leia a especificação go . Além disso, os únicos binários que estou incluindo são

linux/amd64; Se você quiser mac / windows binários, construa você mesmo.