A criptografia de ponta a ponta é uma das medidas de segurança que incorporam o WhatsApp ou outros aplicativos de mensagens para garantir a segurança das conversas. No entanto, parece que o WhatsApp ou o Telegram não são capazes de garantir 100% do envio de arquivos, como fotos, de acordo com um estudo recente publicado pela Symantec. Eles explicam como você pode manipular as fotos enviadas pelo WhatsApp antes de vê-las , aproveitando para modificá-las e até filtrar malwares.

No Android, podemos escolher entre salvar as imagens, áudios e vídeos recebidos no armazenamento interno ou externo. O WhatsApp, por padrão, salva os arquivos recebidos no armazenamento externo. No caso do Telegram, isso só acontece quando a função "Salvar na galeria" está ativada, algo que o usuário deve fazer e que não está ativo por padrão.

Vulnerabilidade permite manipular as fotos enviadas pelo WhatsApp antes de chegar ao telefone

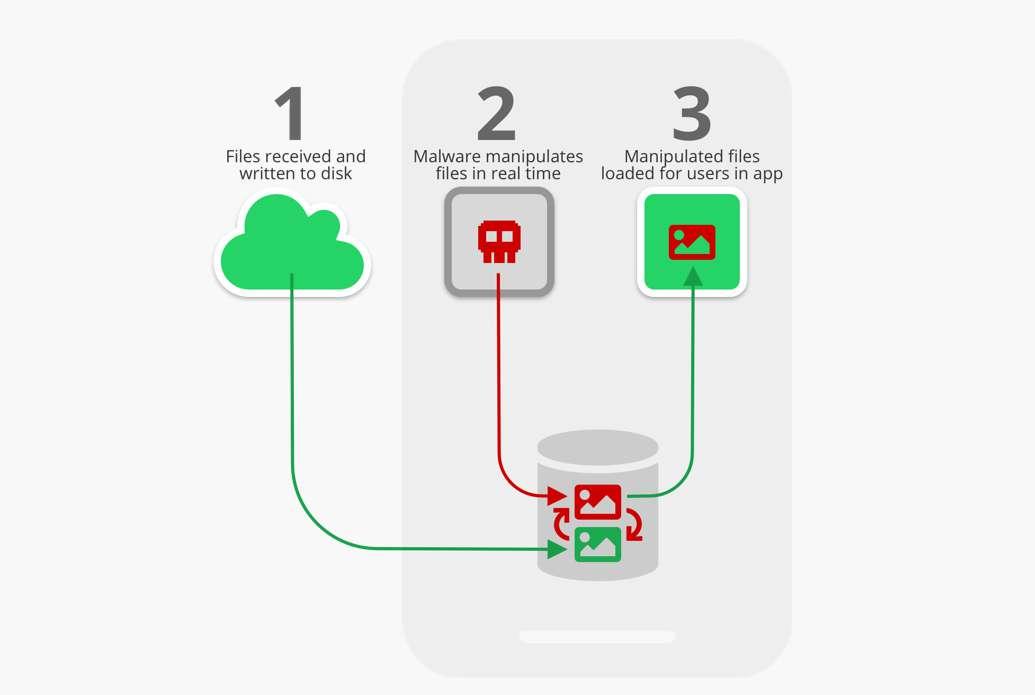

De acordo com os pesquisadores de segurança da Symantec, isso permite que malwares com acesso a armazenamento externo acessem os arquivos recebidos pelo WhatsApp, mesmo antes que o usuário possa vê-los. Se o usuário fizer o download de um aplicativo mal-intencionado sem que ele saiba e receba uma foto do WhatsApp , ele poderá ser usado por um hacker para manipular a foto sem o seu conhecimento. Teoricamente, uma foto também poderia ser modificada antes de ser enviada.

Esse tipo de ataque foi apelidado de "Media File Jacking" e é considerado uma séria falha de segurança para aplicativos de mensagens do Android. Ao usar o armazenamento externo para não "preencher" a memória interna do telefone é possível realizar esse tipo de ataque.

Desde que o Telegram não fez declarações sobre isso e do WhatsApp apontam que modificar a maneira como o aplicativo usa o armazenamento do telefone pode limitá-lo , além de introduzir novos problemas de segurança. Entre todas as coisas que poderiam ser feitas, temos:

- Modifique as fotos para mostrar uma versão diferente.

- Modifique faturas enviadas por mensagens, alterando a conta de destino do pagamento.

- Modifique mensagens de áudio usando técnicas de reconstrução de voz para que a mensagem diga "alguma outra coisa".

- Envie notícias falsas ou modifique o conteúdo dos lançamentos dos canais oficiais.

Modificando uma fatura :

Modificando uma foto :

Como vemos no vídeo anterior, em questão de décimos de segundo, uma imagem é manipulada e uma versão que não é original é mostrada ao receptor. No momento, é um problema de segurança que deve ser resolvido pelo Google, com o Android , bem como com os desenvolvedores de aplicativos de mensagens