Grupo Buhtrap Hackers Utilizou Falha Recente do windows Zero-day Exploit para Atacar Redes Governamentais

Um grupo de Cyberespionage infame conhecido como "Buhtrap" usa um exploit Zero-day do Windows para sua nova campanha para atacar empresas e executar instituições governamentais de ataque direcionadas.

O grupo de hackers da Buhtrap tem como alvo ativo várias instituições financeiras em 2015, desde então o grupo improvisa seu conjunto de ferramentas com novas explorações e malware para atacar os países da Europa e da Ásia.

Campanha de ataque direcionada recentemente observada usando uma exploração para escalonamento de privilégios locais do Windows (CVE-2019-1132), uma vulnerabilidade reside no componente win32k.sys e a vulnerabilidade foi corrigida pela Microsoft em uma atualização de segurança recente.

Um invasor que explore com êxito essa vulnerabilidade ( CVE-2019-1132 ) pode levar à execução do código arbitrário no modo kernel e, eventualmente, assumir o controle de um sistema afetado.

O novo arsenal da Buhtrap contém várias ferramentas de hacking com táticas, técnicas e procedimentos atualizados (TTPs) que eles estão usando freqüentemente para várias outras campanhas.

Pesquisadores apontaram que várias de suas ferramentas são assinadas com certificados válidos de assinatura de código e abusam de um aplicativo conhecido e legítimo para sobrecarregar suas cargas maliciosas.

Processo de infecção de campanha de malware do Buhtrap

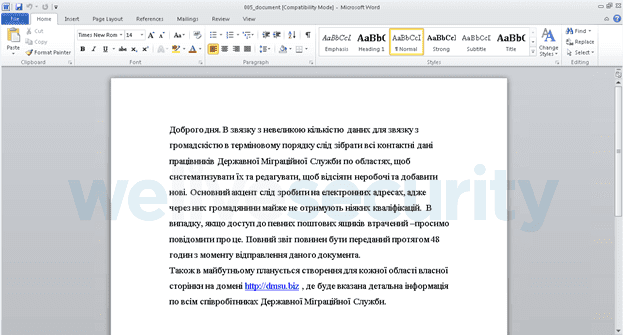

A Buhtrap está conduzindo sua campanha de espionagem para os últimos cinco anos e, atualmente, observa um documento relacionado a operações governamentais que são muito semelhantes ao site do Serviço de Migração do Estado da Ucrânia, dmsu.gov.ua.

O texto do documento mal-intencionado pede que os funcionários forneçam suas informações de contato, especialmente seus endereços de e-mail também os induzem a clicar no link.

Pesquisadores da ESET disseram que o documento a seguir é o primeiro documento que recentemente foi encontrado e é usado pelo grupo Buhtrap para atingir instituições governamentais.

De acordo com a pesquisa da ESET , “Este documento contém uma macro mal-intencionada que, quando habilitada, descarta um instalador do NSIS cuja tarefa é preparar a instalação do backdoor principal. No entanto, esse instalador do NSIS é muito diferente das versões anteriores usadas por esse grupo. É muito mais simples e só é usado para definir a persistência e lançar dois módulos maliciosos embutidos nele. ”

O First Module é um ladrão de senhas que coleta senhas de clientes de e-mail, navegadores e outros utilitários, eventualmente, o compartilha com o Comando e controla o controle do servidor por agentes de ameaça.

O segundo módulo é um instalador do NSIS que contém um aplicativo legítimo que está sendo abusado e carrega o backdoor principal que é usado pelo Buhtrap.

Backdoor final com criptografia em seu corpo com 2 backdoors, o primeiro é um tipo de pequeno baixador ShellCode e o segundo é o Meterpreter do Metasploit, que é um shell reverso que ajuda a garantir o controle completo do sistema comprometido ao atacante.

“Neste caso, não está claro se um ou vários membros deste grupo decidiram mudar o foco e por quais razões, mas é definitivamente algo que provavelmente veremos mais daqui para frente”, concluiu a ESET.