O Ghidra da NSA foi recebido com críticas positivas pela comunidade de infosec.

Na conferência de segurança da RSA, hoje, a Agência de Segurança Nacional divulgou o Ghidra, uma ferramenta de engenharia reversa de software livre que a agência vinha usando internamente há mais de uma década.

A ferramenta é ideal para engenheiros de software, mas será especialmente útil para analistas de malware em primeiro lugar.

O plano geral da NSA era liberar o Ghidra para que os pesquisadores de segurança pudessem se acostumar a trabalhar com ele antes de se candidatar a cargos na NSA ou em outras agências de inteligência do governo com as quais a NSA compartilhava anteriormente Ghidra em particular.

O Ghidra está atualmente disponível para download somente através de seu site oficial , mas a NSA também planeja lançar seu código-fonte sob uma licença de código aberto no GitHub no futuro próximo.

A notícia de que a NSA iria liberar o Ghidra primeiro quebrou no começo do ano , e a ferramenta está na mente de todos nos últimos dois meses.

A razão é que o Ghidra é uma alternativa gratuita ao IDA Pro, uma ferramenta de engenharia reversa similar que está disponível apenas sob uma licença comercial muito cara, com preços na faixa de milhares de dólares americanos por ano.

Sendo oferecida gratuitamente, a maioria dos especialistas espera que a Ghidra abocanhe uma grande parte do mercado de ferramentas de engenharia reversa dentro de algumas semanas, especialmente porque as primeiras avaliações de usuários são quase todas inteiramente positivas.

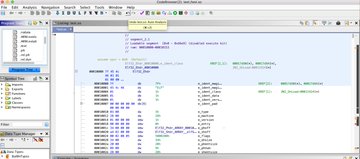

Quanto às suas características técnicas, o Ghidra é codificado em Java, possui uma interface gráfica de usuário (GUI) e funciona em Windows, Mac e Linux.

De acordo com Rob Joyce, consultor sênior da National Security Agency e funcionário da NSA que anunciou hoje o lançamento da ferramenta na conferência da RSA , Ghidra pode analisar binários escritos para uma ampla variedade de arquiteturas e pode ser facilmente estendido com mais, se necessário .

Instalar o Ghidra é tão simples quanto descompactar um arquivo ZIP. O único requisito é uma versão do Java Development Kit 11 ou posterior necessária para executar a GUI do aplicativo. Mais sobre a rotina de instalação da ferramenta nos documentos oficiais da ferramenta:

O Ghidra não usa um programa de instalação tradicional. Em vez disso, o arquivo de distribuição do Ghidra é simplesmente extraído no local no sistema de arquivos. Esta abordagem tem vantagens e desvantagens. Do lado de cima, o privilégio administrativo não é necessário para instalar o Ghidra para uso pessoal. Além disso, como a instalação do Ghidra não atualiza nenhuma configuração do sistema operacional, como o registro no Windows, a remoção do Ghidra é tão simples quanto a exclusão do diretório de instalação do Ghidra.

Além de um guia de instalação, os documentos do Ghidra também vêm com classes e exercícios para iniciantes, intermediários e níveis avançados que ajudarão os usuários a se acostumar com a GUI da ferramenta, que é muito diferente de qualquer ferramenta similar.

Você é um usuário avançado do IDA Pro? Não tem problema, há um guia para isso também.

Não gosta da GUI brilhante? Não há problema, há um modo escuro incluído na seção de configurações do Ghidra.

Na época deste artigo - uma hora após o lançamento da ferramenta - a reação da comunidade de infosec (segurança da informação) foi quase inteiramente positiva, com resenhas brilhantes de alguns dos maiores nomes da indústria de segurança cibernética.

Ghidra pode não ser o assassino da IDA Pro que a maioria dos especialistas espera, já que o IDA Pro ainda oferece um componente de depuração que não está presente no Ghidra, mas as coisas estão melhorando.

Como o código do Ghidra será de código aberto, isso também significa que ele estará aberto a contribuições da comunidade, e muitos esperam que ele receba um depurador no futuro próximo e permita que os analistas de malware abandonem o navio e deixem de pagar uma fortuna pelas licenças da IDA.

E a comunidade infosec já começou a contribuir com o Ghidra, mesmo que o código-fonte da ferramenta ainda não tenha sido publicado no GitHub.

Apenas alguns minutos após o lançamento da ferramenta, Matthew Hickey, co-fundador e diretor da firma de segurança cibernética Hacker House, relatou o primeiro problema de segurança na ferramenta da NSA, que executa um componente de servidor que ouve os comandos que recebe do servidor. Internet. A correção deve ser uma mudança de uma linha, de acordo com Hickey.

"Com o open-sourcing GHIDRA, a NSA se beneficiará de uma base diversificada de usuários cujo feedback tornará a ferramenta ainda mais eficaz", disse Patrick Miller, pesquisador de segurança da Raytheon Intelligence, Information and Services, ao ZDNet por e-mail.

"Para equipes cibernéticas desprivilegiadas que enfrentam falta de pessoal ou recursos, a ferramenta gratuita é uma virada de jogo para diminuir a barreira de entrada na força de trabalho cibernética e aumentar a proficiência dessas equipes. Como usuário dessa ferramenta há anos, não posso espere para ver como isso melhora nas mãos de meus colegas ", disse Miller.

Para os leitores que buscam informações adicionais sobre a ferramenta, consulte o site oficial , o repositório do GitHub ou a documentação incluída.

A notícia do open-sourcing da NSA, uma de suas ferramentas internas, não deve mais ser uma surpresa. A NSA tem uma fonte aberta de todos os tipos de ferramentas nos últimos anos, sendo as mais bem-sucedidas o Apache NiFi , um projeto para automatizar grandes transferências de dados entre aplicativos da Web e que se tornou um favorito no cenário da computação em nuvem.

No total, a NSA tem 32 projetos de código aberto como parte de seu Programa de Transferência de Tecnologia (TTP) até agora e até mesmo abriu uma conta oficial do GitHub.

Abaixo está um vídeo do pesquisador de segurança Marcus "MalwareTech" Hutchins dando uma primeira olhada no Ghidra e suas características. Além disso, uma hora depois do lançamento, o Ghidra já foi disponibilizado como um pacote para o Arch Linux, um sistema operacional preferido pela maioria dos hackers de branco, cinza e preto.

.. to fix change line 150 of support/launch.sh from * to 127.0.0.1

.. to fix change line 150 of support/launch.sh from * to 127.0.0.1