aagências ybersecurity geralmente o foco em prevenção de hackers de obter sistemas dentro em vez de impedi-los de vazamento de informações para fora. Agora, uma nova empresa de segurança cibernética chamada Darktrace está agindo nessa ideia.

Eles desenvolveram uma ferramenta , em colaboração com matemáticos da Universidade de Cambridge, que usa aprendizado de máquina para detectar violações internas .

A maioria dos aplicativos de aprendizado de máquina depende do aprendizado supervisionado, que envolve alimentar uma máquina com enormes quantidades de dados para reconhecer padrões. Este método funciona bem se você estiver lutando contra uma ameaça que o sistema tenha enfrentado antes - o que também se torna sua limitação. Portanto, ameaças desconhecidas ainda são capazes de se infiltrar no radar.

Então, em vez de treinar em conjuntos de dados que contêm exemplos de ataques anteriores, o Darktrace desenvolveu um algoritmo que reconhece novas instâncias de comportamento incomum .

Essa técnica de aprendizado de máquina é baseada em aprendizado não supervisionado, que não exige que os humanos especifiquem o que procurar. O sistema funciona como o sistema imunológico do corpo humano.

“Tem esse senso inato do que é self e não self”, diz a co-CEO da Darktrace, Nicole Eagan. Sempre que o algoritmo encontra algo que não pertence ao seu sistema, ele exibe "uma resposta extremamente precisa e rápida".

Em dados de segurança cibernética, o comportamento ameaçador geralmente está enterrado sob uma enorme quantidade de comportamento normal. É onde o aprendizado não supervisionado ganha vantagem sobre um supervisionado, detectando comportamento que não segue o padrão usual.

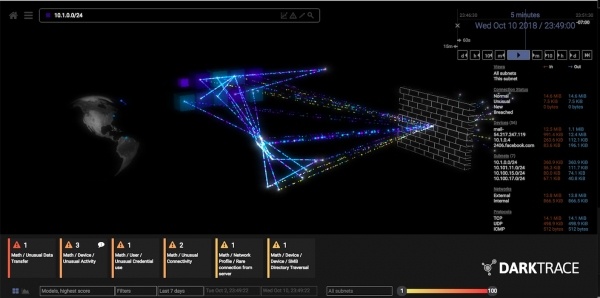

O Darkface usa este software em combinação com “sensores físicos e digitais ao redor da rede do cliente para mapear sua atividade”. Os dados coletados do sistema são direcionados para mais de 60 algoritmos diferentes de aprendizado não supervisionado que trabalham incansavelmente para encontrar um comportamento anômalo.

Na detecção de tal comportamento, o sistema coloca em quarentena a violação cortando toda a comunicação externa do dispositivo infectado - até que seja resolvido.

Embora tudo isso seja eficaz, o treinamento não supervisionado não é uma cura para tudo, porque a segurança cibernética é como o jogo do tipo "whack-a-mole". E no final do dia, todo o sistema é tão seguro quanto seu elo mais fraco.