UMpesquisador de segurança chamado Sebastián Castro descobriu uma maneira de obter direitos de administrador e manter a persistência em PCs com Windows, o que não é apenas simples de executar, mas também é difícil de ser interrompido.

Sequestro de RID

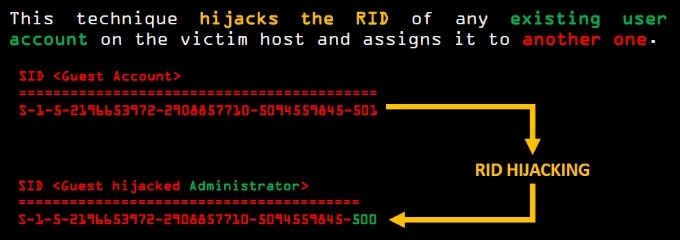

Essa técnica manipula um parâmetro de contas de usuário do Windows denominado identificador relativo (RID). Os identificadores de segurança da conta (SIDs) que definem o grupo de permissões de um usuário geralmente têm um código RID anexado no final.

Embora existam vários RIDs disponíveis, os mais usados são 500 para contas de administrador e 501 para a conta de convidado padrão.

Ao manipular as chaves de registro que armazenam informações sobre cada conta do Windows, pode-se modificar o RID associado a cada conta.

Esse RID pode ser alterado e atribuído a outro grupo de contas, o que também modifica as permissões associadas a ele. Daí o termo "seqüestro do RID".

Mesmo que esse método não possa ser usado remotamente para hackear um computador (a menos que esteja desprotegido com uma senha e fique exposto na Internet), os invasores podem obter o controle de um sistema por malware ou força bruta.

Eles podem simplesmente conceder permissões de administrador a uma conta de baixo nível comprometida e, assim, criar um backdoor permanente em um PC Windows com acesso total ao sistema.

Para piorar, esse ataque pode ser implantado sem acionar um alerta para a vítima e funciona nas versões Windows XP a 10 e do Server 2003 para o Server 2016.

Nenhuma resposta da Microsoft

O que é ainda mais preocupante é o fato de que esse exploit foi encontrado em dezembro de 2017 e a Microsoft foi notificada sobre o mesmo. Mas a empresa nunca respondeu ou corrigiu a vulnerabilidade.

Felizmente, essa técnica passou despercebida pelos autores de malware ou, pelo menos, nenhum incidente envolvendo sequestro de RIDs apareceu.