Um sonar funciona através da emissão de sinais acústicos debaixo d'água, portanto, estas são as ondas que viajam no ambiente marinho e quando colidem com um objeto que elas saltam, retornando assim ao ponto de partida. Normalmente, um submarino ou navio simplesmente interpreta os sinais e mapeia a gravação inferior simplesmente para reconhecer os possíveis perigos.

A tecnologia desenvolveu-se rapidamente durante a Primeira Guerra Mundial e foi aperfeiçoada ao longo dos anos. Um século depois, uma equipe de pesquisadores da Universidade de Lancaster (Reino Unido) e Linkoping (Suécia) fala sobre o hacking de um telefone Android ao entrar no padrão de desbloqueio.

Para conseguir isso, eles já tiveram que converter o telefone em um sonar. Nada de estranho se levarmos em conta que um smartphone não emite ondas sonoras, mas ondas de rádio.

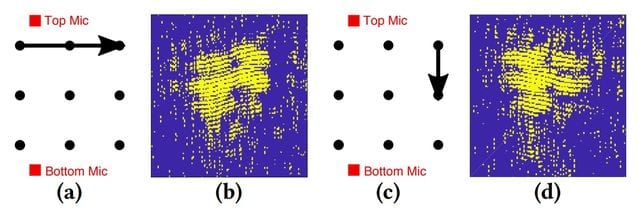

Assim, para resolver esse “problema”, os pesquisadores enviam sons (inaudíveis para os humanos) através dos alto-falantes e coletam (através do microfone) o eco que ocorre quando alguém desenha seu padrão de desbloqueio na tela. Em seguida, envie os dados para um servidor externo, treine-os com aprendizado de máquina (aprendizado automático) e em alguns minutos, o sistema retorna a senha para entrar no dispositivo Android.

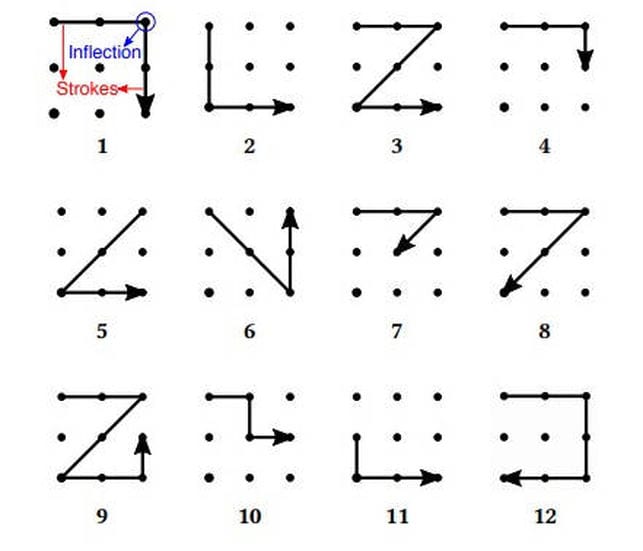

Em um padrão de desbloqueio, existem 400.000 combinações possíveis. Pesquisadores de ambas as universidades se basearam em um estudo anterior que garantiu que apenas entrando em 12 combinações, 20% dos dispositivos Android que atualmente estão no mercado são hackeados. A partir daqui, eles desenvolveram e treinaram o sonarSnoop (o nome que deram ao software), conseguindo apenas quatro tentativas para adivinhar uma dessas 12 combinações. Para isso, o invasor precisa entrar no telefone da vítima ou, pelo menos, ter acesso ao alto-falante e ao microfone.

Somente em agosto do ano passado, mais de 300 aplicativos que permitiram ataques DDoScontra outros dispositivos em todo o mundo invadiram as prateleiras da Google Play Store. Em maio de 2017, uma equipe de pesquisadores independentes publicou que a Play Store tinha até 234 aplicativos que pediam para acessar o microfone do telefone.

Para realizar o estudo, “supusemos que um malware que posava como um bom aplicativo fosse baixado no smartphone da vítima”, disse Peng Cheng , um dos autores do estudo publicado no arxiv.org.

O malware não precisa bloquear o telefone, diminuí-lo ou exibir banners permanentes, basta acessar o microfone e o alto-falante. “Não é incomum que um aplicativo instalado os use, é muito provável que o usuário não perceba o ataque”, continua ele.

Uma vez que o celular é infectado, os alto - falantes começam a emitir sons em uma freqüência entre 18 e 20KHz para que, cada vez que a vítima desenhe o padrão, o eco resultante seja refletido pelas ondas de áudio e o efeito do sonar ocorra.

Não é uma técnica instantânea, já que “o atacante terá que observar uma série de desbloqueios”, segundo Peng. Mesmo que leve apenas alguns segundos para desenhá-lo, analisar os dados é mais longo: é nesse ponto que o aprendizado automático entra em ação.

As implicações na Internet das coisas

“Isso acontece depois que os dados são salvos e enviados para um servidor remoto controlado pelo invasor”, continua o pesquisador. É onde o software é treinado e sua eficiência é melhorada em face de ataques futuros.

Quando foi perguntado se eles já tentaram sua técnica para tentar desbloquear telefones celulares protegidos com um código de desbloqueio , Peng disse que não. É por isso que eles ainda não testaram em qualquer iPhones da Apple . No entanto, os iPhones da gigante de tecnologia Apple não são impossíveis: outra equipe chinesa de pesquisadores conseguiu hackea-los através do ultrassom há um ano.

Ibrahim Ethem Bagci, Utz Roedig e Jeff Van são os outros três pesquisadores que assinam o trabalho com Peng. Além do fato de que sua técnica é viável e serve para revelar padrões de desbloqueio, as implicações são mais preocupantes.

Hoje não é difícil pensar em alto-falantes inteligentes como o Google Home ou o Amazon Echoconectados à Rede permanentemente ou na Internet das Coisas, materializados em televisores, fornos, microondas, geladeiras, relógios e uma infinidade de objetos do cotidiano.

“Se um invasor controlar o sistema de áudio desses dispositivos, ele poderá usá-los para observar os usuários (movimentos, posições, gestos etc). Portanto, isso terá algumas implicações de segurança que devem ser consideradas”, conclui o pesquisador da pesquisa. Universidade de Lancaster.

Então, o que você pensa sobre isso? Simplesmente compartilhe todas as suas opiniões e pensamentos na seção de comentários abaixo.