NO mundo da segurança de computadores, uma vez que uma vulnerabilidade é encontrada, não demora muito para que os pesquisadores de segurança encontrem falhas semelhantes e proponham novos mecanismos de ataque. Os pesquisadores da Universidade de William e Mary, da University of California Riverside, da Carnegie Mellon University, no Qatar, e da Binghamton University, descobriram um novo ataque tipo Specter.

Antes de eu ir em frente e dizer algo sobre esse ataque chamado "BranchScope", deixe-me falar sobre "execução especulativa" - uma característica dos CPUs modernos que são responsáveis por tais ataques.

Com a execução especulativa, a CPU do seu computador pode processar o cálculo antes do estado atual do programa e tentar adivinhar o que pode acontecer a seguir. Quando um programa finalmente avança, a CPU descarta as suposições erradas e executa a ação correta.

No cenário perfeito, a CPU deve limpar o cache completamente e se livrar de quaisquer dados armazenados usados para adivinhar como poderia conter algumas informações secretas. Mas esse não é o caso aqui. Assim como o Spectre 2, o ataque BranchScope também explora essa possibilidade de qualquer resíduo de dados.

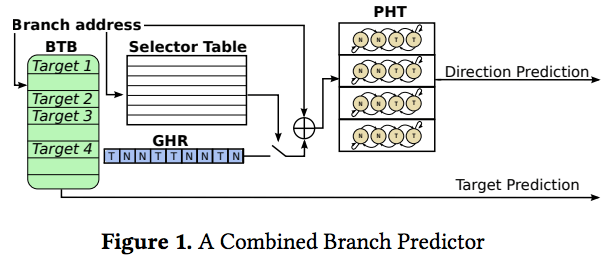

Agora, falando especificamente sobre o ataque BranchScope, ele lida com as unidades de previsão de ramificação (BPUs) de uma CPU. Um BPU rastreia se um ramo de instrução particular é seguido ou não. Agora, quando vários processos são executados no mesmo núcleo físico, eles acabam compartilhando o mesmo preditor de ramificação.

Isso, teoricamente, abre a possibilidade de um invasor obter acesso a um BPU compartilhado e criar um canal lateral, vazando dados sigilosos. Por exemplo, se uma instrução envolve uma chave secreta, ela pode ser vazada diretamente.

Há chances de que as atualizações de microcódigo Specter e Meltdown lançadas pela Intel possam ter apenas buffer de destino de ramificação fixo (BTB), que é apenas um componente do BPU. Portanto, há chances de que o ataque ao BranchScope ainda seja possível.

Vale a pena notar que o BranchScope não é o primeiro ataque de canal lateral após o Meltdown e o Specter . Nós já lhe falamos sobre o ataque SgxSpectre que visou o Intel SGX (Software Guard Extension).

“O invasor também pode alterar o estado do preditor, alterando seu comportamento na vítima”, diz o artigo detalhando o ataque. Ele também afirma que o BranchScope poderia ser estendido para atacar enclaves SGX com taxas de sistema ainda mais baixas.