Hijacker é uma interface de usuário gráfica para as ferramentas de teste de penetração Aircrack-ng , Airodump-ng , MDK3 e Reaver. Oferece uma UI simples e fácil de usar essas ferramentas sem digitar comandos em um console e copiar e colar endereços MAC.

Este aplicativo requer um dispositivo Android ARM com um adaptador sem fio que suporte o Modo Monitor . Alguns dispositivos Android fazem, mas nenhum deles nativamente. Isso significa que você precisará de um firmware personalizado. Nexus 5 e qualquer outro dispositivo que use o chipset BCM4339 (MSM8974, como Xperia Z2, LG G2 etc.) funcionará com o Nexmon (também suporta alguns outros chipsets). Os dispositivos que usam o BCM4330 podem usar o bcmon . Uma alternativa seria usar um adaptador externo compatível com o modo monitor no Android com um cabo OTG.

As ferramentas necessárias estão incluídas nos dispositivos armv7l e aarch64 a partir da versão 1.1. O driver Nexmon e o utilitário de gerenciamento do BCM4339 também estão incluídos.

A raiz também é necessária, pois essas ferramentas precisam de raiz para funcionar.

Características

Coleta de informações

- Visualize uma lista de pontos de acesso e estações (clientes) ao seu redor (mesmo escondidos)

- Veja a atividade de uma rede específica (medindo beacons e pacotes de dados) e seus clientes

- Estatísticas sobre pontos de acesso e estações

- Consulte o fabricante de um dispositivo (AP ou estação) do banco de dados OUI

- Veja a potência do sinal dos dispositivos e filtre os que estão mais perto de você

- Salvar pacotes capturados no arquivo .cap

Ataques

- Desautenticar todos os clientes de uma rede (direcionando cada um (efetivo) ou sem destino específico)

- Desautenticar um cliente específico da rede que está conectado

- MDK3 Beacon Flooding com opções personalizadas e lista SSID

- MDK3 Authentication DoS para uma rede específica ou para todos

- Capture um aperto de mão WPA ou colecione IVs para quebrar uma rede WEP

- Reaver WPS cracking (ataque de pó de duende usando NetHunter chroot e adaptador externo)

De outros

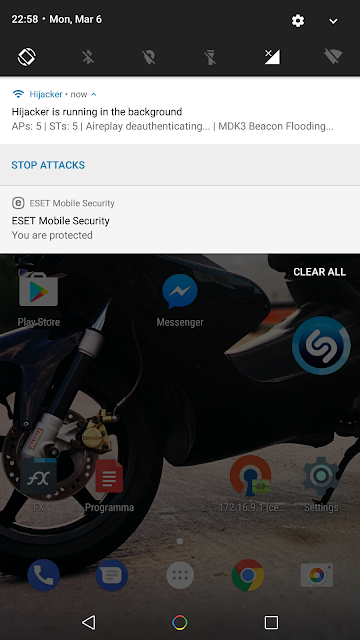

- Deixe o aplicativo executado em segundo plano, opcionalmente com uma notificação

- Copiar comandos ou endereços MAC para a área de transferência

- Inclui as ferramentas necessárias, sem necessidade de instalação manual

- Inclui o driver Nexmon e o utilitário de gerenciamento para dispositivos BCM4339

- Defina comandos para ativar e desativar o modo monitor automaticamente

- Crack .cap arquivos com uma lista de palavras personalizadas

- Crie ações personalizadas e execute-as em um ponto de acesso ou em um cliente facilmente

- Classifique e filtre pontos de acesso com muitos parâmetros

- Exporte todas as informações coletadas para um arquivo

- Adicione um alias a um dispositivo (por MAC) para facilitar a identificação

Instalação

Certificar-se de que:

- você está no Android 5+

- Você está rooteado (o SuperSU é necessário, se você estiver na SuperSU da CM / LineageOS)

- tenha um firmware para suportar o Modo Monitor na sua interface sem fio

Baixe a versão mais recente aqui .

Quando você executa o Hijacker pela primeira vez, você será perguntado se deseja instalar o firmware nexmon ou ir para a tela inicial. Se você instalou seu firmware ou usa um adaptador externo, você pode ir para a tela inicial. Caso contrário, clique em 'Instalar Nexmon' e siga as instruções. Tenha em mente que, em alguns dispositivos, a mudança de arquivos no sistema pode desencadear um recurso de segurança do Android e sua partição do sistema será restaurada quando você reiniciar. Depois de instalar o firmware, você pousará na tela inicial e o airodump será iniciado. Verifique se você ativou o seu WiFi e está no modo monitor.

Solução de problemas

Este aplicativo foi projetado e testado para dispositivos ARM. Todos os binários incluídos são compilados para essa arquitetura e não funcionarão em nada mais. Você pode verificar acessando as configurações: se você tem a opção de instalar o Nexmon, então você está na arquitetura correta, caso contrário você terá que instalar todas as ferramentas manualmente (busybox, aircrack-ng suite, mdk3, reaver, ferramentas sem fio, biblioteca libfakeioctl.so) e defina a opção 'Prefixo' para as ferramentas para pré-carregar a biblioteca que eles precisam.

Nas configurações, existe uma opção para testar as ferramentas. Se algo falhar, você pode clicar em 'Copiar comando de teste' e selecionar a ferramenta que falha. Isso copiará um comando de teste para a área de transferência, que você pode executar em um terminal e ver o que está errado. Se todos os testes passam e você ainda tem um problema, sinta-se à vontade para abrir um problema aqui para corrigi-lo, ou use o recurso "Enviar feedback" do aplicativo nas configurações.

Se o aplicativo falhar, uma nova atividade começará, o que gerará um relatório no seu armazenamento externo e lhe dará a opção de enviá-lo diretamente ou por e-mail. Eu sugiro que você faça isso, e se você está preocupado com o que será enviado, você pode verificar isso sozinho, é apenas um arquivo txt em seu diretório de armazenamento externo. A parte com a informação mais importante é mostrada na atividade.

Não relate erros para dispositivos que não são suportados ou quando você está usando uma versão desatualizada.

Tenha em mente que o Hijacker é apenas uma GUI para essas ferramentas. A maneira como ele executa as ferramentas é bastante simples, e se todos os testes passam e você estiver no modo de monitor, você deve obter os resultados desejados. Também tenha em mente que estas são ferramentas de AUDITORIA. Isso significa que eles são usados para testar a integridade da sua rede, então há uma chance (e você deve esperar) que os ataques não funcionam em sua rede. Não é culpa do aplicativo, é realmente algo para ser feliz (dado que isso significa que sua rede está segura). No entanto, se um ataque funcionar quando você digita um comando em um terminal, mas não com o aplicativo, sinta-se à vontade para publicar aqui para resolver o problema. Este aplicativo ainda está em desenvolvimento, de modo que os erros são esperados.

Atenção

Legal

É altamente ilegal usar este aplicativo contra redes para as quais você não possui permissão. Você pode usá-lo somente em SUA rede ou em uma rede para a qual você está autorizado. O uso de um software que usa um adaptador de rede em modo promíscuo pode ser considerado ilegal, mesmo sem ativamente usá-lo contra alguém, e não pense por um segundo, é inatingível. Eu não sou responsável por como você usa este aplicativo e quaisquer danos que você possa causar.

Dispositivo

O aplicativo oferece a opção de instalar o firmware nexmon em seu dispositivo. Mesmo que o aplicativo execute uma verificação de chipset, você tem a opção de substituí-lo, se você acredita que seu dispositivo possui o adaptador sem fio BCM4339. No entanto, a instalação de um firmware personalizado destinado a BCM4339 em um chipset diferente pode danificar seu dispositivo (e quero dizer, hardware, não é algo que seja corrigível com reset de fábrica). Não sou responsável por nenhum dano causado ao seu dispositivo por este software.